오늘 학습 주제

1. DNS 로그

2. HTTP 로그

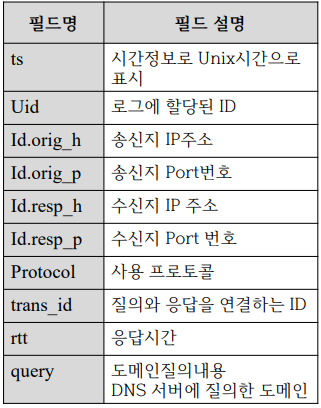

DNS 로그

- DNS 로그 필드 -

1561939266.215684 로그 기록 시간 타임스템프

CJhW1t4HAaCozpVxN5 로그의 고유한 번호

172.16.138.48 60192 8.8.4.4 53 송신지 IP & port 수신지 IP & port

udp 프로토콜

21676 작업번호 트렌젝션 ID(DNS 로그 시작)

- RTT 시간(측정 안됨)

teredo.ipv6.microsoft.com query(요청한 도메인)

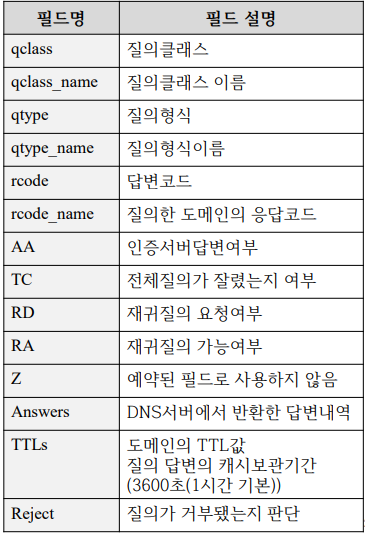

1 C_INTERNET 질의 클래스 & 이름

1 A 질의 형식 & 이름

3 NXDOMAIN 응답 코드

F F T F 0

- - F

- DNS 로그 분석 -

DNS 로그는 사용자의 네트워크 접속 행위를 분석하는데 가장 좋은 데이터 소스

공격자의 악성코드에 감염된 내부망 PC가 내부 데이터 획득을 위해 활동하는 상황 파악 가능

Top 10 도메인 현황Top 10 도메인 요청 IP 현황도메인 응답코드 현황

현황 파악 가능

[ Top 10 도메인 현황 ]사용자들이 가장 많이 접속한 도메인 10개를 보여줌(많은 사용자가 접속할 수도 있지만 소수의 클라이언트가 많이 접속할 수도 있음/매크로)현황분석은 숫자를 보여주며 해당 숫자에서 이상 징후를 유추해야 함

Reverse DNS:

.arpa

역방향 조회로 IP 주소에 대응하는 도메인 이름을 조회하는 것

[ Top 10 도메인 요청 IP 현황 ]

여러 명이 조회해서 조회 숫자가 많은 도메인과 한 명이 집중해서 조회한 도메인 구분

도메인과 해당 도메인을 접속한 송신지 IP 주소를 동시에 검색

index=dnslog sourcetype=dnslog dpt=53 domain!="*.arpa" domain!="-"

| eval list="mozilla" | `ut_parse(domain,list)` | top showperc=f src, ut_netloc

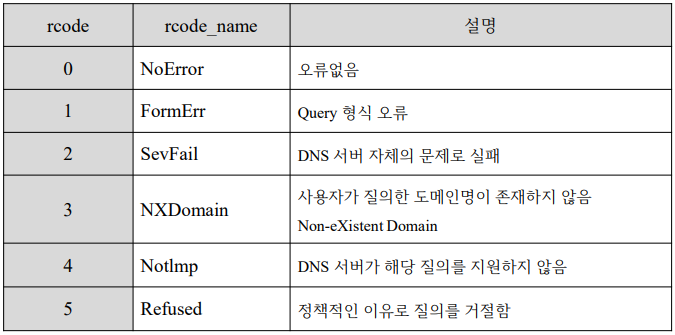

[도메인 응답코드 현황 ]

도메인 응답코드(reply code)는 사용자가 요청한 도메인을 DNS 서버가 응답한 결과 값

NXDomain 또는 Refused는 사용자가 질의한 도메인이 없다는 뜻

지속적인 NXDomain은 점검 대상

NXDomain이 지속적으로 발생하는 경우

> 감염된 PC가 사라진 도메인의 접속을 시도

> DGA로 생성된 도메인이 인터넷에 아직 등록되지 않은 경우

※ DGA: 도메인 이름을 주기적으로 동적으로 생성하는 알고리즘

- DNS 이상징후 -

[ 비정상적인 서브 도메인 길이 ]

한국인터넷진흥원의 도메인 관리 원칙: 도메인명 2~63자로 구성

비정상적인 도메인 길이는 주로 서브 도메인을 의미

최근 클라우드 서비스는 도메인 포워딩 기술을 이용하기에

서브도메인이 길어질 수 있음

[ 비허가 DNS 사용 / DNS 터널링 ]

직접 공격보다는 비정상적인 네트워크 탐지가 목적

호스트가 내부망에서 지정한 DNS 서버가 아닌

임의의 DNS 서버에 질의를 전송하는 것

DNS 서버가 공격당하면 대책이 없다

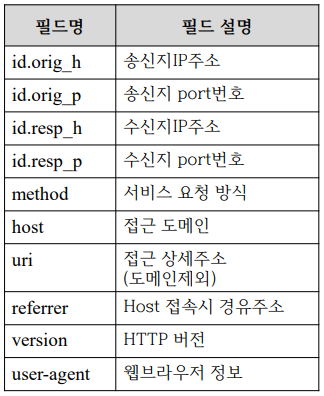

HTTP 로그

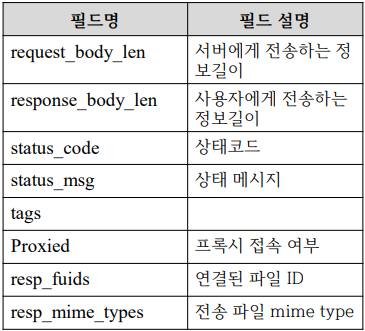

- HTTP 로그 필드 -

HTTP를 분석 시 목적지가 인터넷인지 인트라넷 서비스인지 구분이 필요

공격자가 내부망에 침투했다면 중요 데이터의 외부 유출을 시도

따라서 목적지가 인터넷으로 향하는 HTTP인지 아니면 기업 내부망으로 향하는지가

종요한 기준이 될 수 있다

- HTTP 네트워크 현황 분석 항목 -

Top 10 접속 도메인, 국가별 접속

Top 10 클라이언트 오류

Top 10 서버 오류

HTTP 상태 코드

HTTP 메소드

[ Top 10 접속 도메인, 국가별 접속 ]

사용자들이 가장 많이 접속하는 도메인을 추출해서 접속현황 분석

특정 도메인과 국가로 많은 데이터가 전송되거나 낯선 국가명 등을 모니터링

접속 국가 정보를 이상 징후의 주요 항목으로 사용

[ Top 10 클라이언트 오류 ]

HTTP의 상태코드는 클라이언트가 요청한 내용을 서버에서 처리한 결과

[ HTTP 메소드 ]

클라이언트가 서버에 자원을 요청하는 방식

클라이언트는 서버에 Get 또는 Post를 이용해서 자원 요청

사용자가 많이 사용하지 않는 메소드는 공격자의 정보 수집 행위 등 비정상적인 사용일 수도 있다

'SK shieldus Rookies 16기' 카테고리의 다른 글

| [SK shieldus Rookies 16기] 클라우드 기반 스마트 융합 보안 과정 교육 정리(51일차) (1) | 2024.01.15 |

|---|---|

| [SK shieldus Rookies 16기] 클라우드 기반 스마트 융합 보안 과정 교육 정리(50일차) (0) | 2024.01.12 |

| [SK shieldus Rookies 16기] 클라우드 기반 스마트 융합 보안 과정 교육 정리(48일차) (0) | 2024.01.10 |

| [SK shieldus Rookies 16기] 클라우드 기반 스마트 융합 보안 과정 교육 정리(48일차) (0) | 2024.01.09 |

| [SK shieldus Rookies 16기] 클라우드 기반 스마트 융합 보안 과정 교육 정리(47일차) (0) | 2024.01.08 |