오늘 학습 주제

1. Port Scan 공격과 패킷 분석

2. Pharming 공격과 패킷 분석

2. DDoS 공격과 패킷 분석

Port Scan 공격과 패킷 분석

- Port Scan -

| Port Scan | |

| 정의 | 대표적인 수동적 공격으로 실제 공격방법을 결정하거나 공격에 이용될 수 있는 네트워크 구조, 시스템이 제공 하는 서비스 등의 정보를 얻기 위해 수행되는 방법 |

| 특징 | - 공격 대상 보안 장비 사용현황 식별 - 우회 가능 네트워크 구조 식별 - 시스템 플랫폼 형태 식별 - 시스템 운영체제의 커널 버전의 종류 식별 - 제공 서비스 종류 식별 |

※ 아무 사이트나 스캔하면 법적 처벌 가능 ※

| Sniffing(도청) | Spoofing(위장) | |

| 정의 | 네트워크에서 데이터를 가로채어 읽거나 도청하는 행위 | 통신 상에서 자신의 신원을 숨기거나 다른 사람의 신원으로 속이는 행위 |

| 사용예시 | 비밀번호, 로그인 정보, 신용카드 번호와 같은 민감한 정보를 가로채어 악용 |

IP 주소를 속여 네트워크 상에서 익명성을 유지하거나, 인증된 사용자로 위장하여 시스템에 침입 |

| 방어 | 암호화된 통신(SSL/TLS), 가상 사설망(VPN), 네트워크 패킷 필터링 등을 사용하여 데이터를 안전하게 전송하는 방법을 적용함으로써 방어 |

강력한 인증 방식, 네트워크 트래픽 검사, 패킷 필터링 및 방화벽 사용 등이 스푸핑에 대한 방어 수단으로 사용 |

| SMB(Server | |

| 정의 | 대표적인 수동적 공격으로 실제 공격방법을 결정하거나 공격에 이용될 수 있는 네트워크 구조, 시스템이 제공 하는 서비스 등의 정보를 얻기 위해 수행되는 방법 |

| 특징 | - 공격 대상 보안 장비 사용현황 식별 - 우회 가능 네트워크 구조 식별 - 시스템 플랫폼 형태 식별 - 시스템 운영체제의 커널 버전의 종류 식별 - 제공 서비스 종류 식별 |

- SNB(파일 공유 프로토콜)은 139/445 취약한 포트

SNB > 파일 공유 프로토콜 > 139/445 취약한 포트

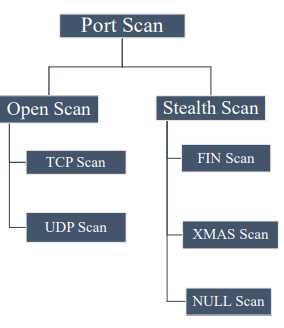

<< Port Scan 종류 >>

<< nmap >>

스캔 도구

• 운영체제 종류 및 사용 서비스에 대한 정보 스캔도구

nmap > 관제사가 사용

-O 옵션은 OS 정보

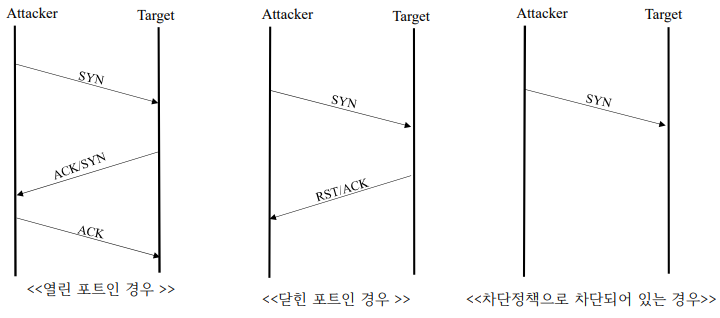

< TCP Full Open Scan>

스캔 도구

• 운영체제 종류 및 사용 서비스에 대한 정보 스캔도구

| 열린 포트 | 닫힌 포트 | 차단된 포트 | |

단시간에 많이 오면 포트 스캔

< TCP Half Open Scan>

세션에 대한 로그가 남는 TCP Full Openscan을 보안하기 위한 기 법

• 공격대상으로부터 SYN/ACK 패킷을 받으면 공격자는 RST 패킷을 보내 연결을 끊음

• 세션을 완전히 연결하지 않음

• 로그를 남기지 않아 추적이 불가능하도록 하는 기법

포트가 열린걸 확인하면 세션을 끊어버림(RST)

< Stealth Scan(스텔스 스캔) >

• 3Way Handshaking 연결 기법을 이용한 것이 아님

• TCP 헤더를 조작하여 특수한 패킷을 만들어 스캔 대상의 시스템에 보내어 그 응답으로 포트

활성화 여부를 알아내는 기법

• 세션을 성립하지 않고 공격 대상 시스템 포트 활성화 여부를 알아내기 때문에 공격 대상 시스 템에 로그를 남기지 않음

• 공격 대상의 시스템 관리자는 어떤 IP를 가진 공격자가 시스템을 스캔 했는지 확인 할 수 없음

< FIN scan >

$nmap –sF [대상IP]

TCP 헤더 내에서 FIN 플래그를 설정하여 공격 대상으로 메시지를 전송

포트가 열려 있는 경우 응답이 없음

< Xmas scan >

$nmap –sX [대상IP]

TCP 헤더 내에서 UGR, PSH, FIN을 동시에 설정해서 전송

포트가 열려 있는 경우 응답이 없음

< Null Scan >

$nmap –sN [대상IP]

• TCP 헤더 내에 플래그 값을 설정하지 않고 패킷을 전송

< UDP Scan >

$nmap –sU [대상IP]

UDP는 3-way handshake 와 같은 절차가 없음

UDP 패킷을 전송 시 열려 있는 포트로부터 특정 UDP 응답값으로 수신

수신측의 포트가 닫혀 있는 경우 ICMP Port Unreachable 에러 메시지를 통해 포트 활성화 유무 확인

Pharming 공격과 패킷 분석

- Pharming Attack -

피싱(Phishing)+ 조작(Farming)의 합성어

정상 사이트에 접속하더라도 가짜 사이트로 접속을 유도하여

금융거래 정보를 빼낸 후 금전적인 피해를 입히는 사기 수법

- Spoofing -

'속이다’는 의미

인터넷이나 로컬에서 존재하는 모든 연결에 spoofing 가능

정보를 얻어내기 위한 중간 단계의 기술로 사용하는 것 외에 시스템을 마비 시키는 데 사용할 수도 있음

종류 - ARP Spoofing - DNS Spoofing

사회공학적 공격 기법 > IT 기술이 없어도 공격

대표적인 것은 구글 해킹(검색)

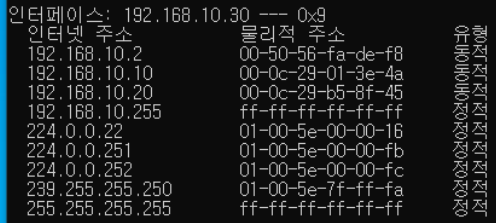

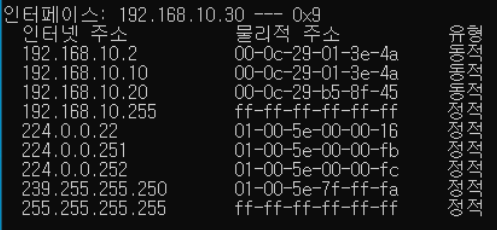

< ARP Spoofing >

MAC 주소를 속이는 것

2계층에서 작동해 공격 대상이 같은 랜에 있어야 함

< DNS Spoofing >

실제 DNS 서버보다 빠르게 위조된 DNS response 패킷을 보내 공격 대상이 잘못된 IP 주소로

웹 접속을 하도록 만드는 공격 방법

클라이언트는 이미 DNS response를 받았으므로 정상 DNS response는 drop

DDoS(Distributed Deny of Service) Attack

과도한 트래픽을 공격대상에게 전송하여 서비스를 불가하게 하는 공격 기법

과도한 트래픽 또는 부하를 발생시켜 정상적인 통신이 불가능하게 만드는 통신 유형

- 통신 기본 3요소 -

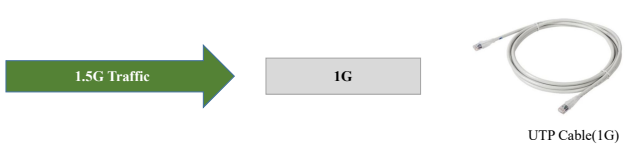

❶ 전송매체(회선)

- End-to-End 연결통로

- 각 전송 매체 별로 수용 가능한 대역폭을 보유

❷ 정보원(송수신자)

- End-to-End - End-to-End 연결 중계장비

- 각각 처리할 수 있는 최대 선능 존재

- 최대 성능은 CPU/메모리 등 장착되는 부품에 따라 달라짐

❸ 프로토콜

- 통신규약

- 정상적인 통신을 위해 미리 정의된 규약에 맞 춰 데이터 송수신

- DDoS 공격 원리 -

전송 매체 별 자신이 수용 가능한 대역폭 이상의 트래릭이 전송될 경우,

전송된 트래픽을 수용하지 못하여 정상적인 통신이 불가능해짐

• 각 정보원이 처리 가능한 성능 이상의 요청이 발생할 경우

이를 처리하지 못하여 정상적인 통신이 불가능해진다.

프로토콜의 허점을 이용하여 운영체제 또는

설치된 애플리케이션이 비정상적 상태에 빠지게 한다.

- DDoS 공격 목적 -

특정 시스템의 취약점을 이용하여 시스템에 침투하거나 파일을 유출 또는 변조하는 행위

- DDoS 공격 종류 -

《 DoS (Denial of Service, 서비스 거부 공격) 》

특정 공격 PC 또는 서버 1대에서 공격 대상 서버 1대로 과도한 트래픽 또는 패킷은 전송하는 1:1 형태

《 DDoS (Distributed Denial of Service, 분산서비스거부공격) 》

서버와 차단 장비의 성능이 높아짐에 따라 DoS와 같은 1:1 공격은 더 큰 효과를 낼 수 없게 되었음

• 공격 성능을 증대 시키기 위해 탄생한 것

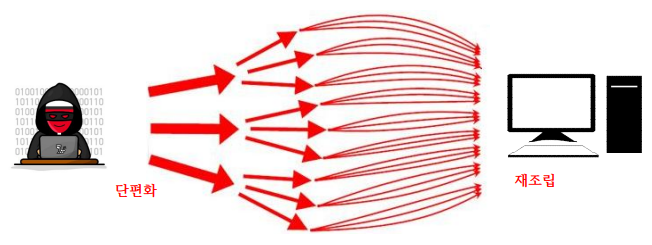

• 악성코드에 감염된 여러 대의 좀비들을 이용하여 동시에 공격하므로 N:1 형태를 뜀

《 DDoS 대역폭 공격 》

: 대용량의 트래픽 전송으로 인한 네트워크 회선 대역폭 고갈

회선 대역폭 고갈로 인한 정상 사용자 접속 불가

주로 위조된 큰 크기의 패킷과 위조된 출발지 IP 사용ka

UDP flooding / ICMP flooding / Fragment Flooding

네트워크 기기가 전송할 수 있는 최대전송단위 MTU이상의 크기의 패킷을 전송 시,

패킷이 분할되는 단편화(fragmentation)의 특징을 이용한 공격 유형

《 DDoS 자원 고갈 공격 》

정상 혹은 비정상적인 TCP flag 가 설정된 패킷을 서버 또는 네트워크 장비로 전송하여 장비의 자원 고갈

장비의 특정 자원이 고갈되어 정상적인 운영 불가

TCP flag를 이용하여, 위조된 IP를 사용

TCP이 3-way-handshake 과정에서 발생 가능한 취약점을 이용한 공격 유형

'SK shieldus Rookies 16기' 카테고리의 다른 글

| [SK shieldus Rookies 16기] 클라우드 기반 스마트 융합 보안 과정 교육 정리(21일차) - 수정 중 (0) | 2023.11.20 |

|---|---|

| [SK shieldus Rookies 16기] 클라우드 기반 스마트 융합 보안 과정 교육 정리(20일차) - 수정 중 (0) | 2023.11.17 |

| [SK shieldus Rookies 16기] 클라우드 기반 스마트 융합 보안 과정 교육 정리(18일차) (0) | 2023.11.15 |

| [SK shieldus Rookies 16기] 클라우드 기반 스마트 융합 보안 과정 교육 정리(17일차) (0) | 2023.11.14 |

| [SK shieldus Rookies 16기] 클라우드 기반 스마트 융합 보안 과정 교육 정리(16일차) (0) | 2023.11.13 |